Microsoft Windows “KiTrap0D” Privilege Escalation – perché è importante applicare il workaround proposto

Bollettino di sicurezza Microsoft del 20 Gennaio 2010 (979682): Vulnerability in Windows Kernel Could Allow Elevation of Privilege

In questo momento su secunia.com lo stato di tale vulnerabilità è ancora "non patchato"

Affected Software:

- Microsoft Windows 2000 Service Pack 4

- Windows XP Service Pack 2 and Windows XP Service Pack 3

- Windows Server 2003 Service Pack 2

- Windows Vista, Windows Vista Service Pack 1, and Windows Vista Service Pack 2

- Windows Server 2008 for 32-bit Systems and Windows Server 2008 for 32-bit Systems Service Pack 2*

- Windows 7 for 32-bit Systems

L'asterisco sta per "Server Core installation affected."

Insomma... questa vulnerabilità affligge proprio tutte le versioni Windows a 32bit, ma cosa significa in realtà? Dobbiamo temerla oppure no?

Anche se una vulnerabilità di tipo "Privilege Escalation" solitamente viene classificata come "locale", perché tecnicamente questo è il contesto in cui essa risulta effettivamente sfruttabile, non dobbiamo dimenticare che un eventuale exploit può essere "allegato" ed utilizzato in qualsiasi attacco di tipo "client-side" (ad es. trojan che si diffondono via scamwarwe, p2p, phishing o browser exploit) al fine di evadere dal contesto di sicurezza di un utente limitato per poi colpire l'intero sistema operativo.

Come amministratori di rete dobbiamo quindi temere che la protezione offerta dalla nostra politica di non concedere diritti amministrativi agli utenti (LUA) venga quasi annullata da una vulnerabilità di questo tipo, per non parlare di quanto risultino semplificati tutti quegli attacchi "mirati" che possono avere origine anche all'interno della rete aziendale (ad es. Pass-The-Hash ed LSA Secrets Dumping).

La diffusione dell'exploit

Il bollettino di sicurezza Microsoft afferma che non sono stati segnalati attacchi che sfruttino questa vulnerabilità ma il problema non adrebbe secondo me sottovalutato dal momento che il codice sorgente e l'eseguibile dell'exploit sono pubblici e disponibili su packetstormsecurity, di seguito potete vederne una dimostrazione

Ovviamente non poteva mancare nemmeno nella versione in sviluppo di Metasploit Framework, ecco un video

Il Workaround

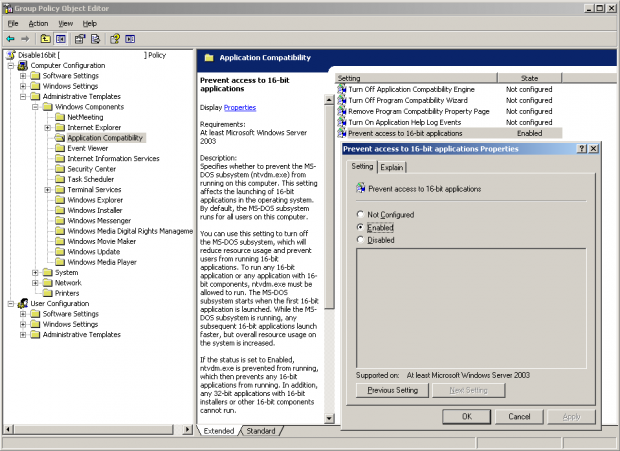

La soluzione temporanea, come descritto nella KB979682, consiste nel disabilitare il supporto alle applicazioni/componenti a 16-bit tramite un oggetto Group Policy.

Questa impostazione è ovviamente di tipo "Computer" e la potete vedere nella seguente immagine

Print This • Email this • Twit This! • Add to del.icio.us • Share on Facebook • Digg This! • Stumble It! • AddThis! • Share on Segnalo Alice • Share on OKNotizie