Identificare e rimuovere malware con Ubuntu MRT

Lo scopo di questo articolo è quello di mostrarvi come utilizzare i principali strumenti inclusi in Ubuntu MRT, nello specifico tratterò:

- AVG Virus Scanner, aggiornamento via Internet e scansione

- Reglookup Common Startup Locations (Script)

- MiTec Windows Registry File Viewer

- VirusTotal e Simple Malware Check Tool

- Hashing con MD5Sum

- I preferiti di Firefox

- Alcuni dei comandi rapidi inclusi nel file manager "Nautilus"

Il paziente

Il sistema preso come esempio è stato infettato con un Bot-Rootkit che sembra programmato per spedire spam e sottrarre credenziali di accesso a varie tipologie di servizi Internet.

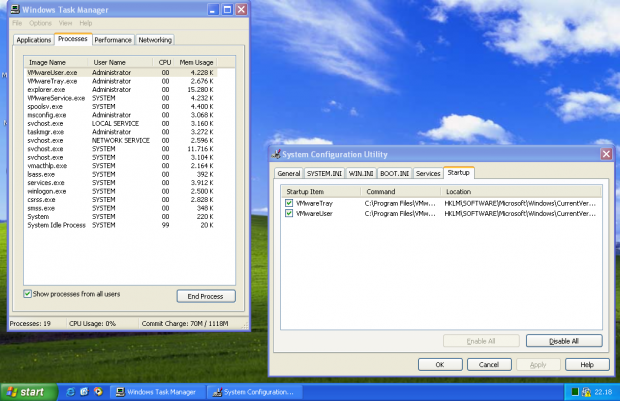

Come potete vedere nella seguente immagine il sistema non mostra particolari segni di infezione, non ci sono processi sospetti in esecuzione o in avvio automatico

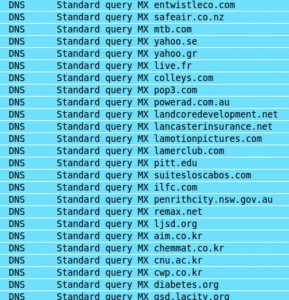

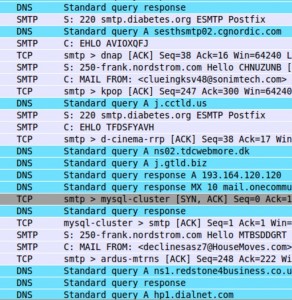

Nonostante ciò la macchina sta generando una quantità enorme di traffico di rete, analizzandolo si notano chiaramente le numerosissime risoluzioni di nomi DNS e le connessioni SMTP in uscita riconducibili ad una intensa attività di spamming.

Scansione del filesystem con AVG

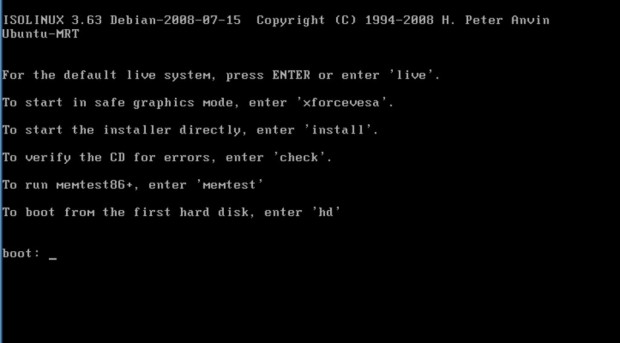

Arresto il sistema Windows ed avvio il LiveCD (oppure LiveUSB) di Ubuntu MRT versione 1.1

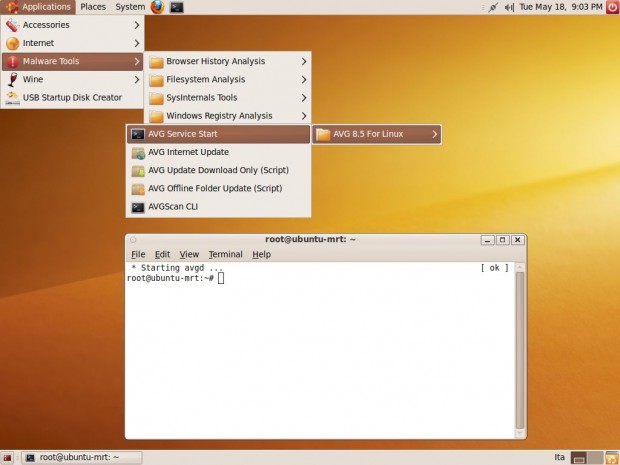

Siccome intendo eseguire una scansione dell'intero filesystem con AVG la prima cosa da fare è avviare il relativo servizio utilizzando la voce di menu Applications -> Malware Tools -> Virus Scanning -> AVG 8.5 For Linux -> AVG Start Service

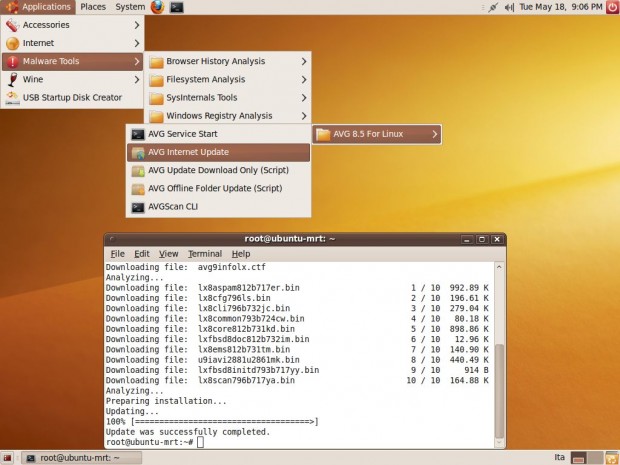

Successivamente devo effettuare l'aggiornamento di AVG, non ho a disposizione una copia offline degli update quindi sono costretto a ricorrere all'aggiornamento diretto via Internet utilizzando Applications -> Malware Tools -> Virus Scanning -> AVG 8.5 For Linux -> AVG Internet Update

A questo punto devo "montare" il filesystem da analizzare selezionandolo dal menu Places.

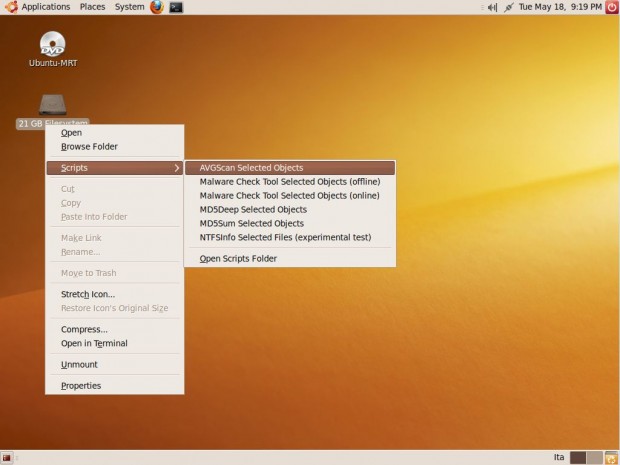

"Nautilus" (il file manager) si aprirà automaticamente mostrando il contenuto della partizione, potrei esplorarla e scegliere di esaminare soltanto determinati file da considerarsi "sospetti" ma per semplicità decido di effettuare una scansione dell'intero disco. Per farlo è sufficiente cliccare con il tasto destro del mouse sulla relativa icona presente sul desktop e selezionare Scripts -> AVGScan Selected Objects

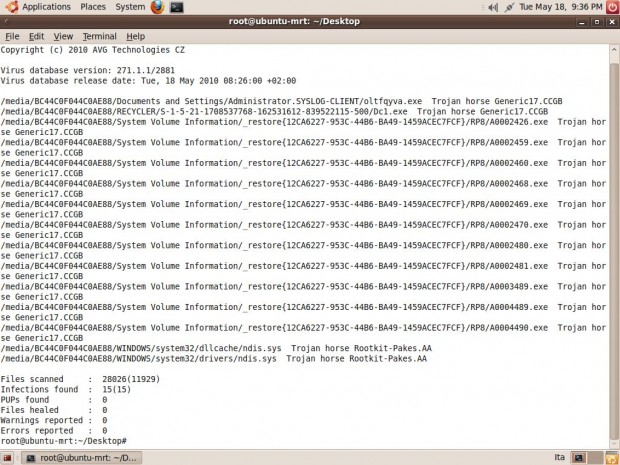

Di seguito potete vedere il risultato della scansione, non mi resta che utilizzare il file manager per eliminare i file infetti.

Analizzare il registro di sistema

Per completezza decido di dare un occhiata al registro di sistema, in particolare sono interessato alle chiavi che permettono l'avvio automatico dei file eseguibili.

Per questo tipo di attività Ubuntu MRT include un apposito script Applications -> Malware Tools -> Windows Registry Analysis -> Reglookup Common Startup Locations (Script), è necessario fornire in input il file di registro "HKEY_LOCAL_MACHINE\SOFTWARE" (normalmente situato in C:\Windows\System32\config\software) e quello dell'utente principale (normalmente situato in C:\Documents And Settings\%username%\NTUSER.DAT) per mezzo di un comando di tipo "Sfoglia/Browse"

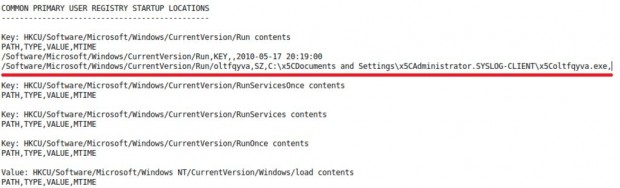

Eseguendo questo script viene creato sul desktop un file denominato "reglookup-startup-%data%-%ora%.txt" contenente i dettagli relativi alle chiavi di registro comunemente utilizzate per rendere persistenti le infezioni, in questo caso l'unica stranezza è rappresentata da un valore denominato "oltfqyva" presente nell'hive dell'utente al percorso "Software/Microsoft/Windows/CurrentVersion/Run".

Se ricordate tale valore non era visibile da Windows per mezzo dello strumento "msconfig", questo è un chiaro segno che il malware è protetto da un Rootkit e fortunatamente AVG lo ha già rilevato facendomi risparmiare un bel po' di tempo.

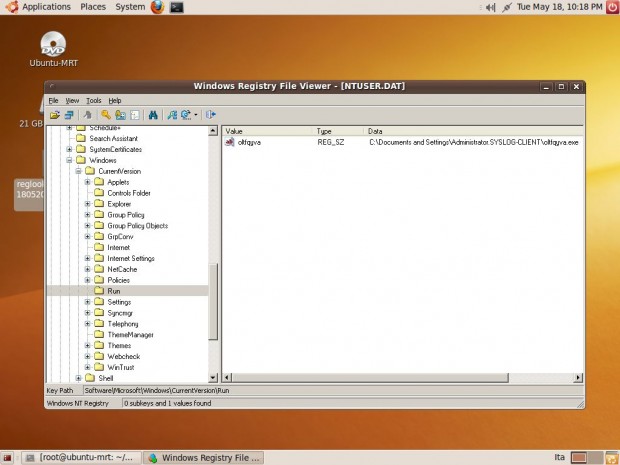

Se lo ritenessi opportuno potrei inoltre sfogliare il registro di sistema in maniera interattiva utilizzando lo strumento Applications -> Malware Tools -> Windows Registry Analysis -> MiTec Windows Registry File Viewer

Ulteriori tipologie di analisi e verifiche

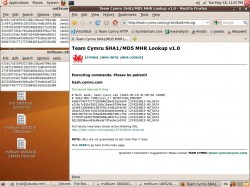

Come ulteriore verifica decido di esaminare le impronte digitali dei file rilevati da AVG per mezzo di servizi online come "VirusTotal" e "TeamCymru SHA1/MD5 MHR Lookup".

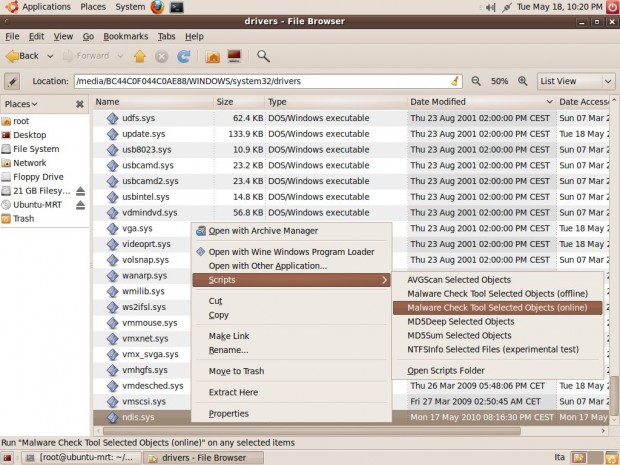

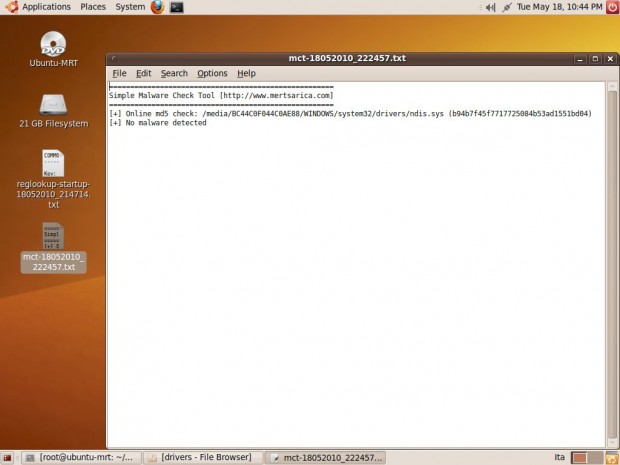

In un primo momento decido di non voler ricorrere all'uso del browser ed utilizzo "Simple Malware Check Tool" per verificare se "ndis.sys" sia già stato analizzato da VirusTotal, clicco con il tasto destro del mouse sul file e seleziono Scripts -> Malware Check Tool Selected Objetcs (Online).

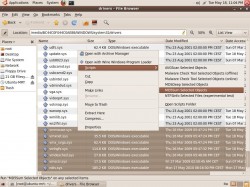

N.B: nello screenshot i file sono stati ordinati in base alla data di ultima modifica, notate come "ndis.sys" sia molto più recente di tutti gli altri, anche questo è un dato molto indicativo ma l'analisi non deve basarsi esclusivamente su di esso poiché alcuni malware sono perfettamente in grado di modificarlo.

Viene creato sul desktop un file di testo contente il risultato della scansione: "No malware detected", mi è andata male... sembra che questo file non sia mai stato analizzato da VirusTotal.

Nello stesso modo potrei esaminare con estrema semplicità l'impronta digitale di tutti i file contenuti in questa cartella, sarebbe sufficiente effettuare una selezione multipla.

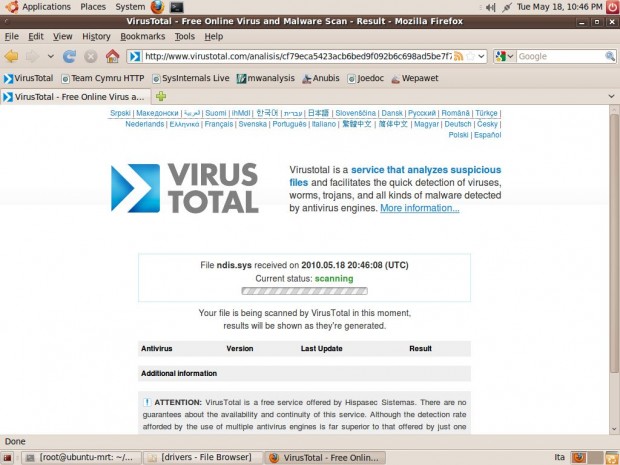

Decido di constatare la veridicità di quanto riportato da "Simple Malware Check Tool" avviando Applications -> Internet -> Firefox Web Browser e sottoponendo il file in questione al motore di VirusTotal (trovate un collegamento rapido nella barra dei preferiti di Firefox).

In effetti il sito non dispone di risultati precedenti quindi vengo invitato ad attendere il completamento dell'analisi...

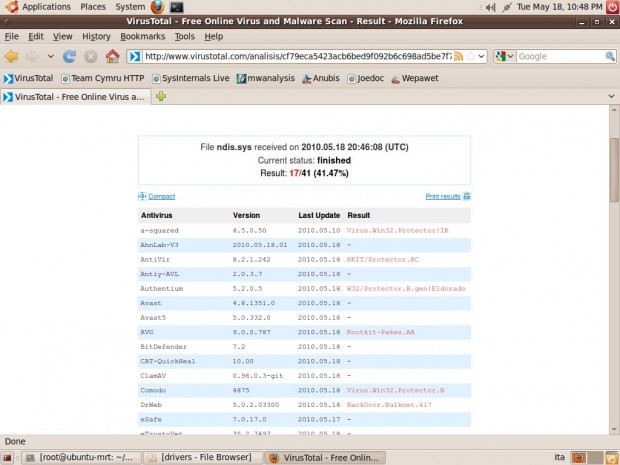

17 su 41! Un bel punteggio a suo favore.

Purtroppo "Simple Malware Check Tool" attualmente è in grado di interrogare soltanto VirusTotal, se volessi utilizzare altri servizi come ad esempio "TeamCymru SHA1/MD5 MHR Lookup" avrei bisogno di uno strumento che mi permetta di generare facilmente una lista di tutte le impronte digitali dei file da verificare. A questo scopo Ubuntu MRT include il comando Scripts -> MD5Sum Selected Objetcs, per i dettagli osservate le tre immagini qui sotto

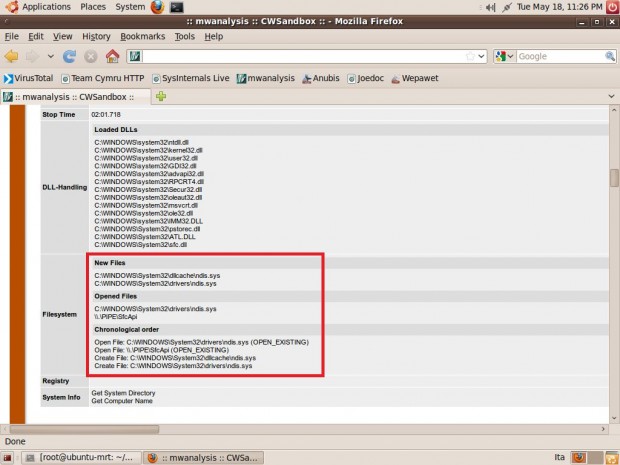

Fino a questo momento la mia attenzione si è focalizzata principalmente sul driver "ndis.sys" e posso affermare con una certa sicurezza che si tratta di un Rootkit, mi incuriosisce però anche il ruolo del file eseguibile "oltfqyva.exe" che AVG rileva come "Trojan Horse Generic17.CCGB": che possa essere l'origine dell'infezione? Decido di farlo analizzare in una Sandbox, "Malware Analysis CWSandbox" (anche di questo sito trovate un collegamento rapido nella barra dei preferiti di Firefox) è un servizio in grado di generare un report dettagliato delle attività svolte da un file eseguibile una volta avviato; tale tipo di analisi viene definito: "Behavior-based Malware Analysis" ed è indispensabile al fine di tracciare con esattezza tutte quelle modifiche che un malware può aver fatto al sistema operativo.

La seguente immagine dimostra che non mi sbagliavo, anzi...

...dalle informazioni evidenziate emerge addirittura che il file "ndis.sys" esisteva già prima dell'infezione, probabilmente è stato aperto e sovrascritto perciò dopo averlo cancellato dovrò ripristinare una copia dell'originale prelevandola da un ServicePack o da un altro sistema con un simile livello di aggiornamento.

Suggeriti dall'autore

Print This • Email this • Twit This! • Add to del.icio.us • Share on Facebook • Digg This! • Stumble It! • AddThis! • Share on Segnalo Alice • Share on OKNotizie