Applicare con Group Policy il workaround allo 0day MHTML in Internet Explorer (CVE-2011-0096)

Tratto da: Microsoft Security Advisory (2501696) - Vulnerability in MHTML Could Allow Information Disclosure

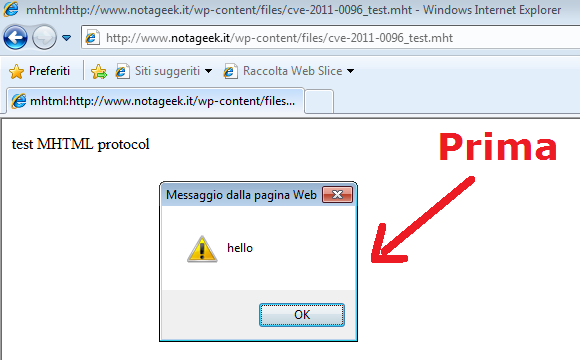

The vulnerability exists due to the way MHTML interprets MIME-formatted requests for content blocks within a document. It is possible under certain conditions for this vulnerability to allow an attacker to inject a client-side script in the response of a Web request run in the context of the victim's Internet Explorer. The script could spoof content, disclose information, or take any action that the user could take on the affected Web site on behalf of the targeted user.

In attesa di un patch per questa vulnerabilità ho creato un Administrative Template che permette di eseguire il lockdown del protocollo MHTML come descritto nel primo workaround proposto da Microsoft alla sezione "Mitigating Factors and Suggested Actions -> Suggested Actions -> Enable the MHTML protocol lockdown" del Microsoft Security Advisory 2501696.

Il template è disponibile nei due formati:

- ADM per GPMC Windows XP/2003 / KB2501696_Workaround.adm

- ADMX+ADML per GPMC Windows Vista+/2008+ / KB2501696_Workaround_ADMX_en-US_it-IT.zip

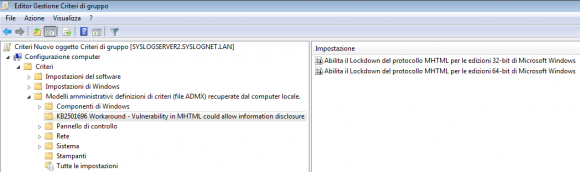

Secondo quanto descritto dal suddetto Security Advisory le modifiche da apportare al registro di sistema sono diverse per le versioni 32 e 64-bit di Windows, per questo motivo il template include due distinte politiche di tipo Computer:

- Abilita il Lockdown del protocollo MHTML per le edizioni 32-bit di Microsoft Windows

- Abilita il Lockdown del protocollo MHTML per le edizioni 64-bit di Microsoft Windows

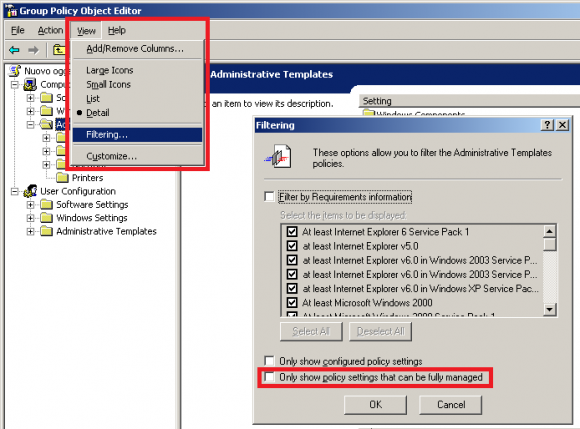

Nota: abilitando o disabilitando la politica per Windows 64-bit verrà automaticamente impostata anche quella per la versione 32-bit, inoltre vi ricordo che nella GPMC per Windows XP/2003 è necessario disabilitare il filtro di visualizzazione "Only show policy settings that can be fully managed".

Se vi trovate nella condizione di dover applicare il workaround ad entrambe le edizioni del sistema operativo vi consiglio di creare due distinti Oggetti Group Policy e di filtrarli con i seguenti WMI Filter:

- Nome Filtro: 32-bit OS Only

Namespace: root\CIMv2Select AddressWidth from Win32_Processor where AddressWidth ='32'

- Nome Filtro: 64-bit OS Only

Namespace: root\CIMv2Select AddressWidth from Win32_Processor where AddressWidth ='64'

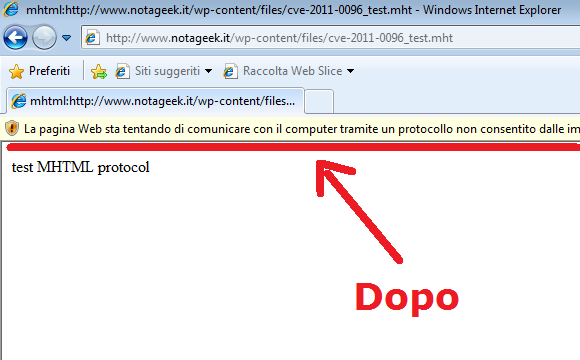

A questo link trovate una pagina che vi permetterà di verificare la vulnerabilità del sistema prima e dopo l'applicazione della Group Policy.

Impatto del workaround

Prima di applicare il workaround tenete in considerazione le seguenti informazioni:

Impact of workaround. The MHTML protocol will be restricted to prevent the launch of script in all zones within an MHTML document. Any application that uses MHTML will be affected by this workaround. Script in standard HTML files is not affected by this workaround.

Print This • Email this • Twit This! • Add to del.icio.us • Share on Facebook • Digg This! • Stumble It! • AddThis! • Share on Segnalo Alice • Share on OKNotizie